Compliance-driven cybersecurity, simplified for automotive

Navigate IT regulations effortlessly, ensuring your operations are protected against latest cyber threats.

Have you already been Telescoped?

Compliance clarity

Navigate TISAX, NIS 2, ISO 27001, GDPR effortlessly

Simple audit interface

SaaS platform for C-level managements

Automotive experts

Track record of hundreds dealerships

Rapid response to ransomware

Minimize damage, maximize recovery

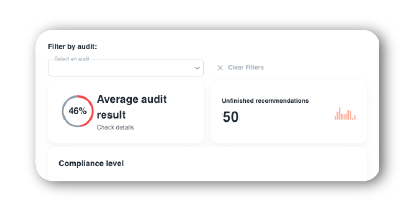

Telescope - self-assessment IT security audit

Telescope is a SaaS system that serves as a virtual company manager in the area of cybersecurity management and a virtual auditor, available 24/7. With its help, you will efficiently and independently conduct an IT security audit and secure key areas of the company's operations in the automotive area. You will check compliance with TISAX, NIS 2, ISO 27001 requirements, thanks to which you will be able to assess the organization's cybersecurity maturity and identify areas requiring improvement.

- Independently analyses the effectiveness of practices and controls in the area of cyber security management in the company.

- Ensures that the organisation has access to a continuous audit process.

- Guarantees an independent assessment of the level of IT security required by formal and legal regulations.

- Fully automated, safe and objective.

- Recommends ready proposals for improvement of processes and operations when irregularities are detected.

New solution

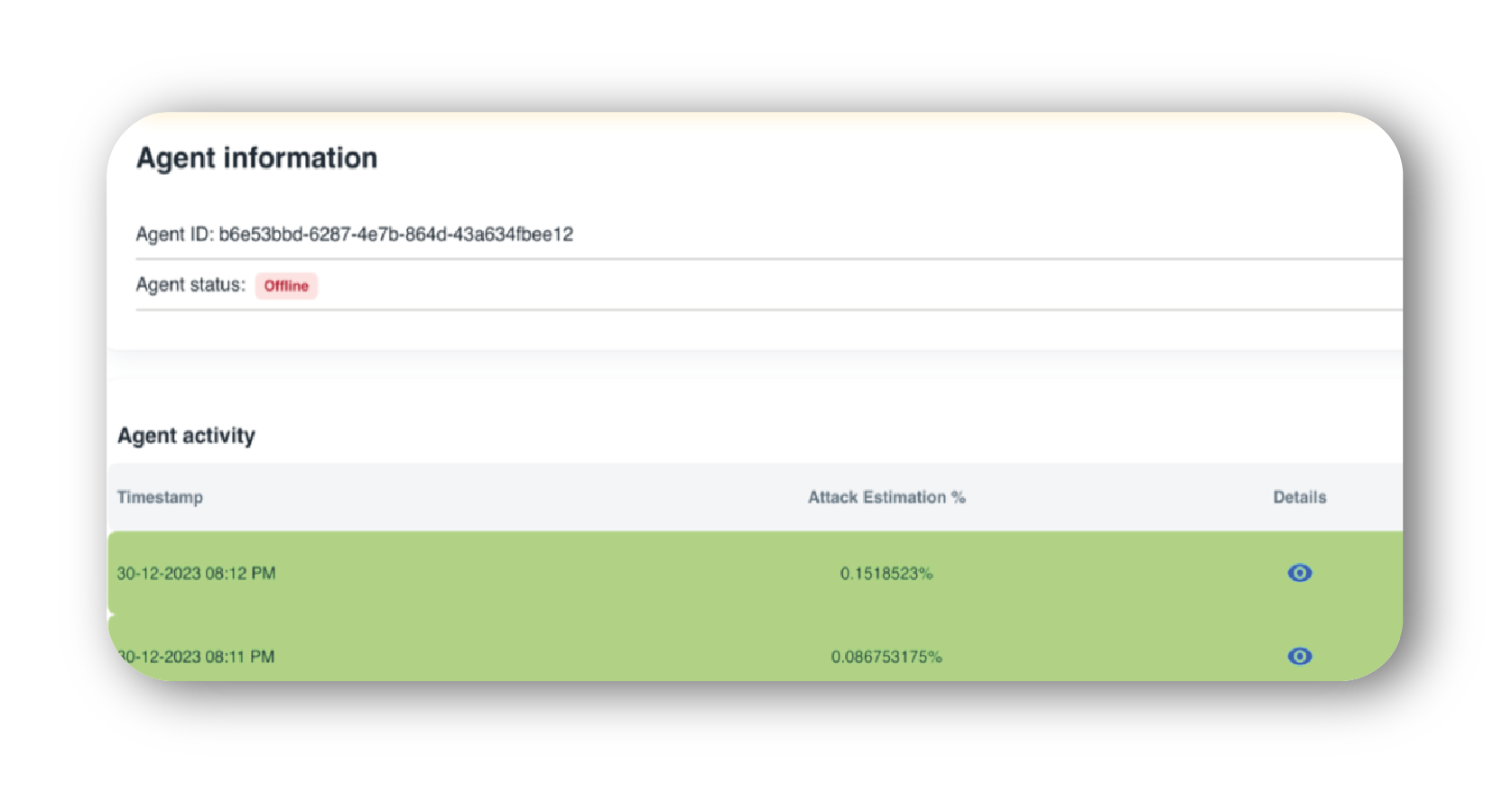

Ransom SpAI - prevent zero-day ransomware attacks

An innovative system for protection against ZERO-day ransomware based on artificial intelligence. Detects unauthorized mass file encryption by malware. AI models recognize the user's individual work profile and distinguish intentional file actions from ransomware.

- it's next-generation Ransomware Defense,

- its operation does not burden the system,

- provides continuous surveillance,

- advanced detection capabilities of artificial intelligence trained on a wide range of attack data offers centralized control via the Telescope

Conduct a free IT security audit yourself

Check out the capabilities of the innovative audit tool Telescope

Sagenso solutions transparently shows all threats in our facility in real time. This allows us to continuously monitor the progress we are making in improving the security of the facility and to select the next steps based on reliable data.

Łukasz Koniusz

Technical Manager, MEDIQ

In our industry, information security is a crucial matter. With expert assistance from Sagenso, we have comprehensively addressed this aspect. We are prepared for various types of threats that may arise. Our clients expect the highest quality services from us, and thanks to carefully secured data, we build a relationship based on trust.

Aleksander Majchrzak

CEO

Cybersecurity is a highly complex matter, especially when managing companies across different countries. Fortunately, the Sagenso team has fully met our expectations, so we are very pleased with the collaboration. Thanks to the implemented solutions, we have robust online protection and respond swiftly to any threats, while also maintaining a good reputation. Our partners know that they can trust us confidently.

Paweł Woźniak

Managing Director

Seamless implementation of the Sagenso system into the existing IT infrastructure with the direct support of the solution provider enables to perform the full audit process of the current security in a conflict-free manner, and its result provides an instant answer to the burning question of “is our everyday working environment safe”…

Elżbieta Kwiatkowska

Director, GOPS - Żabia Wola

The Sagenso team is filled with hard-headed specialists. The offered solution is, most of all, clear and the information presented is practical. Systematic threats report will be the basis of the decision-making process regarding improving security and future IT infrastructure spending in our IT department.

Mateusz Kwiecień

CEO, Advertising Agency PrintCoast

.png)

.png)